Nuestra plataforma IoT ha dejado de ser una promesa futura para convertirse en el motor de la eficiencia operativa. Permite optimizar el consumo en proyectos de eficiencia energética y monitorear en tiempo real la gestión del agua, transformando los datos en decisiones que impulsan un control más preciso y sostenible.

Sin embargo, esta conectividad también amplía una compleja superficie de ataque. Cada sensor, actuador o dispositivo conectado representa una posible puerta de entrada a la red. Y es aquí donde una plataforma IoT robusta marca la diferencia: muchas soluciones genéricas o “listas para usar” se implementan sin la rigurosidad en seguridad que un entorno industrial verdaderamente conectado requiere.

El riesgo no es solo la pérdida de datos. En el mundo del IoT, el riesgo es físico: una válvula que se abre incorrectamente, una cadena de frío que se rompe o una red eléctrica que se desestabiliza.

Comprender las fallas más comunes es el primer paso para construir una defensa robusta. No se trata de generar alarma, sino de fomentar una cultura de seguridad en su plataforma IoT desde el primer día. Hoy, analizaremos 5 fallas críticas que vemos con frecuencia y, lo más importante, cómo abordarlas.

¿Por qué la Ciberseguridad IoT es un Desafío Único?

Antes de detallar las fallas, es crucial entender por qué la Ciberseguridad IoT es tan diferente de la seguridad de TI tradicional.

- Exposición Física: A diferencia de un servidor en un data center, un sensor de agricultura inteligente está, literalmente, en medio del campo. Alguien podría robarlo o intentar acceder físicamente a él.

- Restricciones de Hardware: Muchos dispositivos IoT son pequeños, funcionan con baterías y tienen una capacidad de procesamiento limitada. Esto hace que implementar algoritmos de cifrado complejos sea un desafío de diseño electrónico.

- Largo Ciclo de Vida: Un servidor se renueva cada 3-5 años. Un medidor de agua inteligente puede necesitar operar por 10 o 15 años. ¿Cómo mantenemos seguro un dispositivo durante tanto tiempo?

- Heterogeneidad: Una plataforma de IoT involucra hardware (quizás de Milesight), conectividad (LoRaWAN, Celular, WiFi), una plataforma en la nube y aplicaciones móviles. Asegurar todas estas piezas de forma coherente es complejo.

Las 5 Fallas Críticas en la Seguridad de su Plataforma IoT

-

Credenciales Débiles y «Hardcoded» en el Dispositivo

El término «hardcoded» se refiere a contraseñas u otras claves secretas que están escritas directamente en el firmware (el software interno) del dispositivo.

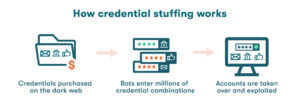

La Falla: Esta es, quizás, la más peligrosa y común de las vulnerabilidades IoT. Ocurre cuando un fabricante utiliza la misma contraseña de administrador (como «admin»/»1234») para todos los dispositivos que produce. Peor aún, esta contraseña no se puede cambiar fácilmente. Los atacantes saben esto y utilizan «bots» que escanean Internet buscando dispositivos con estas credenciales por defecto. Así es como nacen las botnets (ejércitos de dispositivos infectados), como la famosa Mirai, que utilizó esta técnica para causar estragos.

El impacto: un atacante podría tomar el control total del dispositivo dentro de la plataforma IoT, utilizándolo para espiar, robar datos o incluso lanzar ataques hacia otros sistemas conectados en la red.

Cómo lo Abordamos en Smelpro: La seguridad por diseño es la única respuesta. En nuestros proyectos integrales, donde realizamos el diseño y fabricación de PCB y la programación de sistemas embebidos, no existe tal cosa como una contraseña por defecto. Cada dispositivo se aprovisiona con credenciales únicas y generadas aleatoriamente durante la fabricación. Hacemos que la gestión de credenciales sea una parte central del hardware, no una ocurrencia tardía.

-

Comunicación No Cifrada (Inseguridad en Tránsito)

Esto ocurre cuando los datos viajan desde el sensor a la plataforma (o viceversa) en «texto plano», es decir, sin ningún tipo de cifrado.

La Falla: Si un dispositivo envía su lectura de temperatura o el estado de una cerradura como {«temp»: 25, «lock»: «open»} sin cifrar, cualquiera que esté «escuchando» en la misma red (WiFi, LoRaWAN, etc.) puede leer esa información. Esto se conoce como «sniffing» o espionaje pasivo. El escenario activo es aún peor: un ataque de «Hombre en el Medio» (Man-in-the-Middle), donde un atacante no solo lee los datos, sino que los intercepta y los modifica antes de enviarlos a la plataforma IoT.

El Impacto: Imagine que un atacante intercepta la señal de su sistema de logística inteligente y cambia el estado de un camión de «en ruta» a «entregado», o modifica la lectura de un medidor de energía. La integridad de sus datos se destruye.

Cómo lo Abordamos en Smelpro: La regla es simple: cifrar todo, siempre.

- En la conectividad: Utilizamos protocolos que ya incluyen cifrado robusto, como LoRaWAN, que utiliza AES-128 por diseño (distribuimos hardware de primera línea como Tektelik y Kerlink que lo implementan correctamente).

- En la plataforma IoT: Toda la comunicación con nuestra plataforma en la nube (ya sea pública o local) se fuerza a través de canales seguros como TLS 1.2+ (el mismo estándar de seguridad que usa la banca en línea) para APIs y MQTTs (MQTT sobre TLS).

-

Falta de un Proceso de Actualización (Firmware Obsoleto)

Se implementan los dispositivos y, si funcionan, nadie los vuelve a tocar. Esta mentalidad de «instalar y olvidar» es una bomba de tiempo para la seguridad en su plataforma IoT.

La Falla: Se descubren nuevas vulnerabilidades IoT todos los días. Si su dispositivo no tiene una forma de recibir actualizaciones de seguridad, queda permanentemente expuesto. Si un hacker encuentra una falla en la versión 1.0 de su firmware, todos los dispositivos que sigan en esa versión serán vulnerables para siempre.

El Impacto: Flotas enteras de dispositivos se vuelven obsoletas e inseguras, forzando a una costosa campaña de reemplazo físico (enviar un técnico a cada ubicación).

Cómo lo Abordamos en Smelpro: Una estrategia de gestión de dispositivos IoT es fundamental. Un dispositivo Smelpro no envejece mal; evoluciona para mantenerse seguro.

-

APIs Inseguras y Gestión de Acceso Deficiente

La API (Interfaz de Programación de Aplicaciones) es la «puerta de servicio» de su plataforma IoT. Es cómo la aplicación móvil, los dashboards y otros sistemas obtienen datos y envían comandos.

La Falla: Una API mal diseñada puede ser desastrosa. Las fallas comunes incluyen:

- Sin autenticación: La API entrega datos a cualquiera que los pida.

- Sin autorización: La API permite que un usuario (ej. un «invitado») realice acciones de administrador (ej. «borrar todos los dispositivos»).

- Exposición de datos: La API devuelve más información de la necesaria (ej. pides la temperatura y te devuelve la temperatura, la ubicación GPS, y la clave de la red WiFi del cliente).

El Impacto: Robo masivo de datos, toma de control de la plataforma, o que un usuario malintencionado (o un error de un empleado) pueda borrar o desconfigurar toda la operación.

Cómo lo Abordamos en Smelpro: Desarrollamos nuestras plataformas con un enfoque de «Zero Trust» (confianza cero).

- Autenticación Robusta: Usamos estándares modernos como OAuth 2.0 y JWT (JSON Web Tokens) para asegurar que solo usuarios y sistemas verificados puedan hablar con la API.

- Autorización Granular (RBAC): Implementamos Control de Acceso Basado en Roles. Un gerente puede ver los reportes de 10 sucursales, pero un técnico de la Sucursal A solo puede ver y configurar los dispositivos de esa sucursal. Un usuario «invitado» solo puede ver el dashboard principal.

- Mínimo Privilegio: Las APIs se diseñan para devolver solo la información estrictamente necesaria para la tarea solicitada.

-

Configuraciones de Nube y Almacenamiento Inseguras

El hecho de usar un proveedor de nube grande (como AWS, Azure o Google) no garantiza automáticamente la seguridad. La seguridad en la nube es una responsabilidad compartida.

La Falla: La falla más común es una configuración incorrecta. Un desarrollador, por las prisas, puede dejar un «bucket» de almacenamiento (como Amazon S3) o una base de datos NoSQL (como MongoDB) accidentalmente abierta al público. Investigaciones de la industria muestran que esta es una de las principales causas de fugas masivas de datos.

El Impacto: Millones de registros de clientes, datos de sensores, información operativa y propiedad intelectual expuestos en Internet para que cualquiera los descargue.

Cómo lo Abordamos en Smelpro: Nuestro equipo de desarrollo y DevOps entiende que el código y la infraestructura van de la mano.

- Infraestructura como Código (IaC): Usamos herramientas para definir nuestras arquitecturas de nube en código, lo que permite auditar y estandarizar las configuraciones de seguridad (firewalls, redes privadas virtuales, etc.).

- Cifrado en Reposo: No solo ciframos los datos «en tránsito» (Falla #2), sino que también los ciframos «en reposo». Esto significa que los datos almacenados en la base de datos están cifrados, y si alguien lograra acceder al disco duro, solo vería datos ilegibles.

- Auditoría Constante: Monitoreamos activamente los permisos y configuraciones para asegurar que ninguna puerta se quede abierta por accidente.

Conclusión: La Seguridad IoT no es un Producto, es un Proceso

La seguridad en su plataforma IoT no se logra comprando una caja o un software. Es un proceso continuo que debe estar integrado en cada etapa del ciclo de vida del producto: desde el primer boceto en nuestro laboratorio de diseño electrónico hasta el mantenimiento y las actualizaciones OTA de un dispositivo que lleva 5 años en el campo.

Estas cinco fallas críticas no son inevitables; son el resultado de tomar atajos. Al elegir un socio tecnológico que controla y asegura cada capa de la solución (hardware, firmware, conectividad y plataforma IoT), usted no solo está comprando datos; está invirtiendo en tranquilidad operativa.

¿Está su plataforma actual expuesta a estas vulnerabilidades IoT?

Si la seguridad de sus dispositivos le preocupa, es momento de conversar. En Smelpro, nuestros expertos están listos para ayudarle a construir una plataforma IoT segura, robusta y diseñada desde cero para adaptarse a las necesidades específicas de su operación. Contacte para hacer seguimiento de su operación.